IDSによるセキュリティ対策とは?利点や防げる攻撃内容について解説

本記事ではIDSによる検知方法や、IDSで防げる攻撃の種類などを解説します。セキュリティ対策について検討している方は、参考にしてください。

本記事ではIDSによる検知方法や、IDSで防げる攻撃の種類などを解説します。セキュリティ対策について検討している方は、参考にしてください。

知識・情報

2022/11/10 UP

- セキュリティエンジニア

- セキュリティ

- 技術

セキュリティ対策の一つとして、ネットワークを監視して異常な通信を見つけ出すIDSと呼ばれる手法があります。本記事ではIDSによる検知方法や、IDSで防げる攻撃の種類などを解説します。セキュリティ対策について検討している方は、参考にしてください。

IDSとは

はじめに、セキュリティ対策として用いられるIDSの仕組みについて紹介します。IDSは通信における異常を検知するシステムですが、検知だけでなく通信の遮断まで行なうIPSについても解説します。

IDSの仕組み

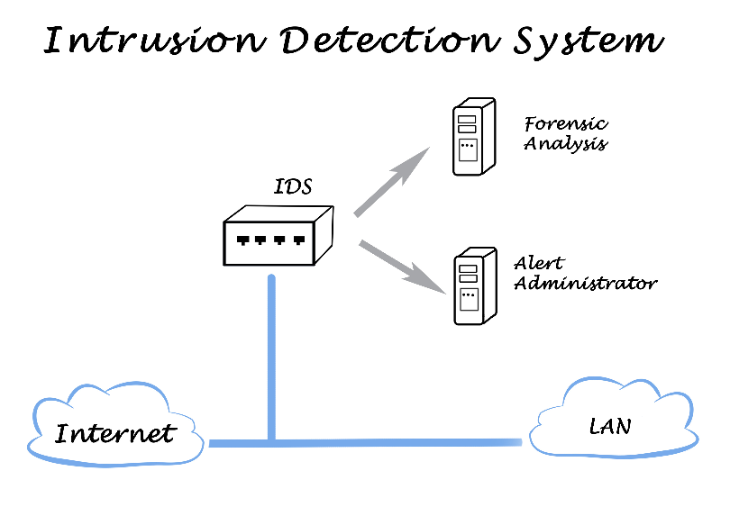

IDS(Intrusion Detection System)は、日本語では不正侵入検知システムとも呼ばれています。サーバーやネットワークに関するセキュリティを確保する仕組みで、公開中のサービスにアクセスしてくる通信の監視を行ないます。

通信のなかには正当なクライアントからのアクセスもあれば、サイバー犯罪を目的とした不正なアクセスもあるでしょう。IDSはネットワークの監視中に異常な通信が含まれることを検知すると管理者に警告するシステムです。管理者は警告を確認すると、通信を遮断するなどの処置を行ないます。IDS自体は異常を検知しても通信の停止までは実行しないため、何もしなければ通信は継続されたままです。

IPSとの違い

IPS(Intrusion Prevention System)は、日本語で不正侵入防止システムと訳されます。IDSは異常を検知して管理者に警告するだけでしたが、IPSは異常の検知・警告に加えて通信の遮断まで実行します。サイバー攻撃による損害の発生を迅速に回避したい場合などに有効な方式といえるでしょう。

ただし、自動的に通信の遮断まで行なうため、突発的なシステムの停止を発生させてしまう可能性があります。本当に危険なアクセスを遮断していれば良いのですが、誤検知が発生した場合にもシステム停止を引き起こすことがあります。不必要に通信を遮断してしまえば業務に悪影響を与えることもあるため、そのリスクを許容できるか検討する必要があるでしょう。

IDSの種類

IDSのシステムにはさまざまな種類があります。ネットワークを監視する方法の違い、異常を検知する方法の違いから分類できるため、それぞれの機能について解説します。

監視方法の違い

監視方法の違いから、IDSはネットワーク型とホスト型の2つに分けられます。

ネットワーク型とは、ゲートウェイなどネットワーク上の任意のポイントにIDSを設置し、通信パケットを監視する方式です。機器が接続されていないネットワークは監視できないため、対象のネットワークごとに配置する必要があります。

ホスト型とは、監視対象となるサーバーにIDSを設置し、送受信される通信を監視する方式です。インストールされたサーバーでのみ監視を行なうため、その他の機器やネットワーク上のアクセスは監視できません。通信の検知だけでなく、サーバー上でのファイルの改ざんも見つけることが可能です。

検知方法の違い

異常な通信を検知する方法の違いから、IDSはシグネチャ型とアノマリ型の2つに分けられます。

シグネチャ型とは、事前に不正な通信のパターンを登録しておき、パターンと合致した通信を不正と判断する方式です。パターンがわかっているものしか検知できないものの、誤検知が少ないというメリットがあります。

アノマリ型とは、事前に正常な通信のパターンを登録しておき、パターンと異なる通信を不正と判断する方式です。シグネチャ型と真逆の方式ですが、アノマリ型は未知の脅威を発見できることがメリットです。

この二つ以外には、機械学習を用いて通常の通信の情報を学習しておき、保護内容を調整する方式もあります。

IDSの利点

セキュリティ対策としてIDSを導入した場合、どのような利点があるか解説します。異常を検知しても通信を継続できること、ファイアウォールでは防御できない攻撃を検知できることの2つを取り上げます。

検知のみで通信を止めない

IPSと比較したIDSの利点として、異常を検知しても自動的に通信を止めないという点が挙げられます。IDSとIPSは、いずれも不正パターンもしくは正常パターンの登録が不適切だと誤検知する恐れがあります。誤検知によって重要なシステムを不用意に止めてしまうと、業務停止となることもあり金銭的損失や社外からの信用失墜などの問題に発展しかねません。

IDSは異常を検知しても警告を発報するのみなので、管理者が異常内容を確認してからシステムを停止するか、もしくは継続するかという判断が可能です。ただし迅速に対応しなければならないような危険な攻撃が発生していた場合、対応が遅れてしまうというリスクにもなります。IDSとIPSのどちらが望ましいかはシステムの用途に応じて検討すべきでしょう。

ファイアウォールで対応できない攻撃を検知

ファイアウォールは送信元や送信先のIPアドレス、ポート番号をもとに内部ネットワークへのアクセスを制限します。外部から内部への通信を拒否する一方で、内部から外部への通信や、外部から戻ってくる応答の通信は許可します。攻撃の手段として、外部からの応答の通信に見せかけたパケットが送られてきた場合、ファイアウォールでは正しいパケットか不正なパケットか判断できない場合があるためご注意ください。

一方、IDSはパケット内容のパターンを監視するため不正なパケットであることを検知できます。またネットワークの内外の間に設置するファイアウォールと異なり、IDSはネットワーク上の任意のポイントや監視したい機器など、さまざまな場所に柔軟に設置できることもメリットです。

IDSで防げる攻撃

サイバー攻撃の種類は複数存在しますが、IDSが検知して防げる攻撃の内容について解説します。

DoS/DDoS攻撃

DoS(Denial of Service)攻撃とは、Webサイトやサーバーに大量のデータを送り、システムの正常な稼働を妨げる攻撃手段です。DoS攻撃は1台のパソコンから攻撃しますが、DDoS(Distributed Denial of Service attack)攻撃は無関係である複数のパソコンを利用して攻撃します。IDSはこのDoS/DDoS攻撃のトラフィックも検知することができます。

DDoS攻撃は、攻撃元のIPが頻繁に更新されるため、犯人の特定は容易ではありません。被害も甚大になる場合があり、サーバーが停止に追い込まれたり、企業活動の停止に追い込まれたりなどの被害も発生しています。

Synフラッド攻撃

Synフラッド攻撃はDoS攻撃の一種で、サーバーに大量の接続要求通信(SYN)を送りつける攻撃手法です。インターネットで標準的に使用されるプロトコルであるTCPの仕組みを利用し、サーバーのリソースを枯渇させることでシステム停止に追い込みます。IDSは通信パケットの中身も監視するため見分けることが可能です。

具体的な攻撃方法は、まず送信元IPアドレスを詐称したSYNパケットを送信します。受け取ったサーバーは詐称されたIPアドレス宛にSYN/ACKパケットを返して待機します。しかしIPアドレスが異なることから返答はありません。サーバーは待機状態のままであるため他の接続要求に答えられなくなります。同様のSYNパケットを大量に送り付けることで、サーバーの負荷が過大な状態にする攻撃です。

バッファオーバーフロー攻撃

バッファオーバーフロー攻撃とは、サーバーに処理能力を超えるほどの大量のデータやコードを送り、メモリバッファの許容量を超えさせるという攻撃手法です。サーバーに過剰な負荷がかかることでサービス停止が引き起こされます。開発者が許容量を超えたデータ入力を想定していないなど、サーバーの脆弱性を突く攻撃ともいえるでしょう。

この攻撃を受けた場合は、実行中のプログラムの強制停止、悪意のあるコードの実行、管理者権限の乗っ取りなどの被害に遭う可能性があります。IDSを導入することで異常な量のデータや不正なコードを検知し、被害を未然に防ぐことができます。

IDSと他の対策との併用

IDSでは防ぐことが難しい攻撃について紹介します。IDSと他の対策とを併用することでセキュリティ対策の効果が向上することが期待できます。

防げない攻撃とは

IDSまたはIPSで検知することが難しいのは、Webアプリケーションの脆弱性を突くような攻撃です。例えば、不正なSQL文を注入してデータベースのデータを攻撃するSQLインジェクション。入力フォームや掲示板にアクセスしたユーザーから個人情報を盗むクロスサイトスクリプティング。WebサーバーへのリクエストにOSへの命令文を紛れ込ませ攻撃するOSコマンドインジェクションなどが挙げられます。

WAFを併用

WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を突く攻撃に強いセキュリティ対策です。Webアプリケーション上のアクセス内容をチェックしてセキュリティを保護します。ファイアウォールやIDSでは防げないような攻撃にも対応できます。

おもなWAFの種類は、機器を用いるアプライアンス型、サーバーを構築してインストールするソフトウェア型、クラウドサービスを利用したクラウド型の3種類です。アプライアンス型、ソフトウェア型は初期費用が高価でチューニングなどの運用も自社で行なわなければなりません。一方クラウド型は月額料金で利用でき、運用の作業もサービス提供型に任せられます。

UTMの活用

UTM(Unified Threat Management)は統合脅威管理と訳され、セキュリティ対策を統合的に行なう製品のことです。IDS/IPS、ファイアウォール、ウイルス対策ソフトなどのセキュリティ対策が1つのパッケージとして集約されています。各対策を個別に導入すると運用の手間がかかりますが、UTMとして一括で導入することで運用が容易となりコストも抑えられます。

UTMの導入で社内システムや社内ネットワークのセキュリティ対策ができますが、多くの場合WAFの機能は含まれていません。Webアプリケーションへの攻撃に対する防御も考えるなら、両方を導入するとよいでしょう。

IDSはネットワーク上の異常を検知する仕組み

IDSは不正侵入検知システムと呼ばれ、ネットワークを監視・通知する仕組みです。不正なアクセスもしくは正常なアクセスのパターンを登録し、流れてくる通信パケットを判断します。検知のみで通信を止めないこと、ファイアウォールで防止できないような攻撃を検知できることが利点です。

IDSではWebアプリケーションの脆弱性を突く攻撃は検知が困難であるため、Webアプリケーション上のアクセス内容をチェックするWAFと併用するとよいでしょう。IDSやIPS、ファイアウォール、ウイルス対策ソフトなどをパッケージ化したUTMという対策もあります。各対策の特性や違いを理解し、保護する対象にとって適切な対策を検討することをおすすめします。